En un giro sorprendente, una filtración por parte de un hacker que involucró el servicio de comunicación utilizado por el exasesor de Trump, Mike Waltz, ha revelado más de lo estimado inicialmente. Aunque no se encontraron contenidos claramente sensibles, los datos filtrados expusieron detalles de más de 60 usuarios únicos del gobierno, lo que genera nuevas preocupaciones sobre la seguridad de los metadatos. 🚨

El archivo, proporcionado por Distributed Denial of Secrets y analizado por Reuters, incluyó mensajes de un diverso conjunto de funcionarios—que van desde respondientes ante desastres y oficiales de aduanas hasta personal diplomático y miembros del Servicio Secreto. Algunos grupos de chat incluso insinuaron detalles logísticos sobre eventos en el Vaticano y discusiones sobre viajes a Jordania.

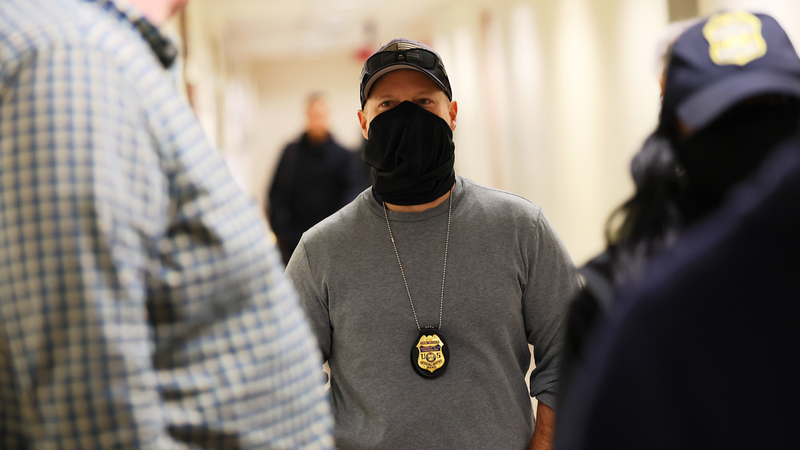

TeleMessage, que alguna vez fue poco conocido fuera de los círculos gubernamentales y financieros, de repente captó la atención global después de que una fotografía de Reuters el pasado 30 de abril mostrara a Waltz revisando su versión de la aplicación centrada en la privacidad Signal durante una reunión de gabinete. Aunque el contenido revisado no parece altamente sensible, expertos en ciberseguridad advierten que la cantidad de metadatos—información sobre quién se comunicó y cuándo—representa un riesgo significativo de contrainteligencia.

El especialista en ciberseguridad Jake Williams comentó, "Incluso si no tienes el contenido, eso es acceso de inteligencia de primer nivel." Este incidente destaca los desafíos en evolución para proteger las comunicaciones digitales dentro de las operaciones gubernamentales, una preocupación que resuena especialmente entre los jóvenes y profesionales expertos en tecnología alrededor del mundo.

A medida que la seguridad digital continúa siendo una prioridad global, este evento sirve como un recordatorio para todos de mantenerse actualizados con las últimas prácticas de ciberseguridad. ¡Sigue la historia mientras los expertos analizan más implicaciones de esta brecha!

Reference(s):

Breach of app used by Trump aide exposed more govt data than estimated

cgtn.com